Недавно натолкнулся на устройства, которые производит одна американская компания.

Это не устройства, а настоящие произведения инженерной мысли. Мечта любого гика, как с точки зрения возможностей, так и с точки зрения юзабилити.

Компания называется CommScope и производит она телекоммуникационное оборудование в частности беспроводные маршрутизаторы Ruckus, о которых я и хочу рассказать.

Дисклеймер.

Статья не является полноценным техническим обзором, я просто делюсь впечатлениями о продукте.

Узнал про данные устройства я случайно.

На Ютуб часто смотрю образовательные видео в сфере ИТ технологий, и умные алгоритмы гугла мне подсовывают тематический контент. И вот я щелкнул на видео, где был обзор систем Ruckus.

Из видео стало понятно, что это очередная навороченная беспроводная система со своим контроллером, который обеспечивает беспроводной роуминг и другие фишки корпоративных систем… что-то там было про “ведение клиента” и направленный усиленный пучек сигнала за счет интерференции и так далее.

После просмотра видео я подумал, что подобные решения выходят по стоимости, как чугунный саратовский мост.

Но все же решил поискать дополнительную информацию в сети чисто из профессионального интереса.

Чем больше я читал, тем больше понимал, что устройства очень крутые. И как оказалось для современных моделей Ruckus с приставкой unleashed не нужен контроллер! А ведь именно дорогущий контроллер чаще всего останавливает от покупки профессионального беспроводного решения.

Посмотрел цены на точки unleashed в магазинах и понял, что для дома, конечно, дорого, но вот для компаний вполне нормальная цена. Все это с учетом того, что сами роутеры “тащят” сразу очень много клиентов, не проседают под большой нагрузкой и не требуют дорогого контроллера, то есть вполне, подходят для среднего и малого бизнеса.

Покупка

После более полного погружения в информацию о точках доступа Ruckus у меня уже больше не оставалось вариантов удержаться от покупки. В интернет магазинах цены на младшие модели r3xx начинаются от 22 000 рублей, но мне хотелось более производительное решение.

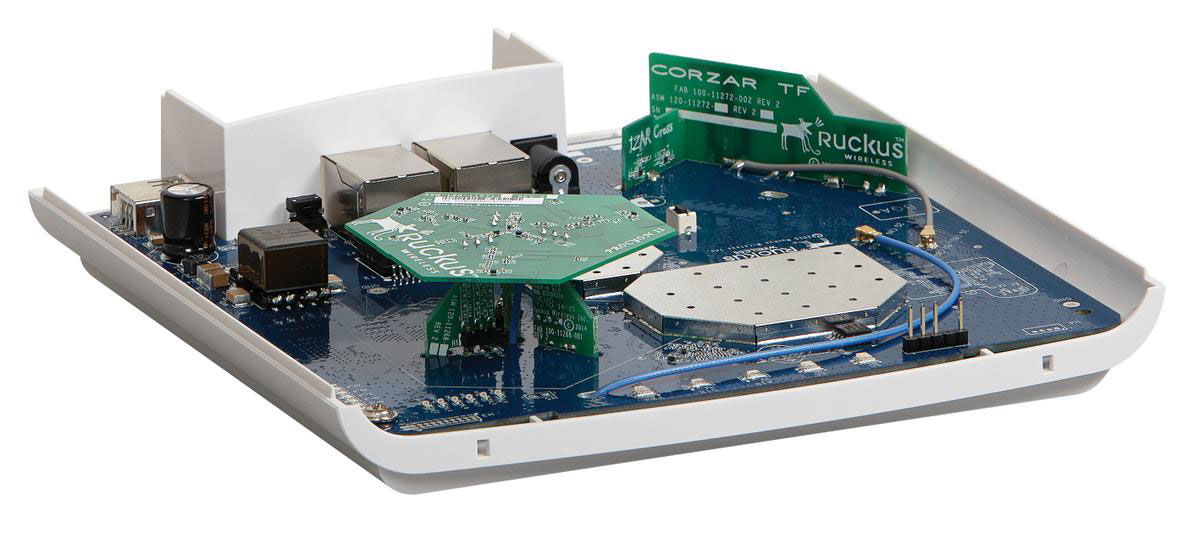

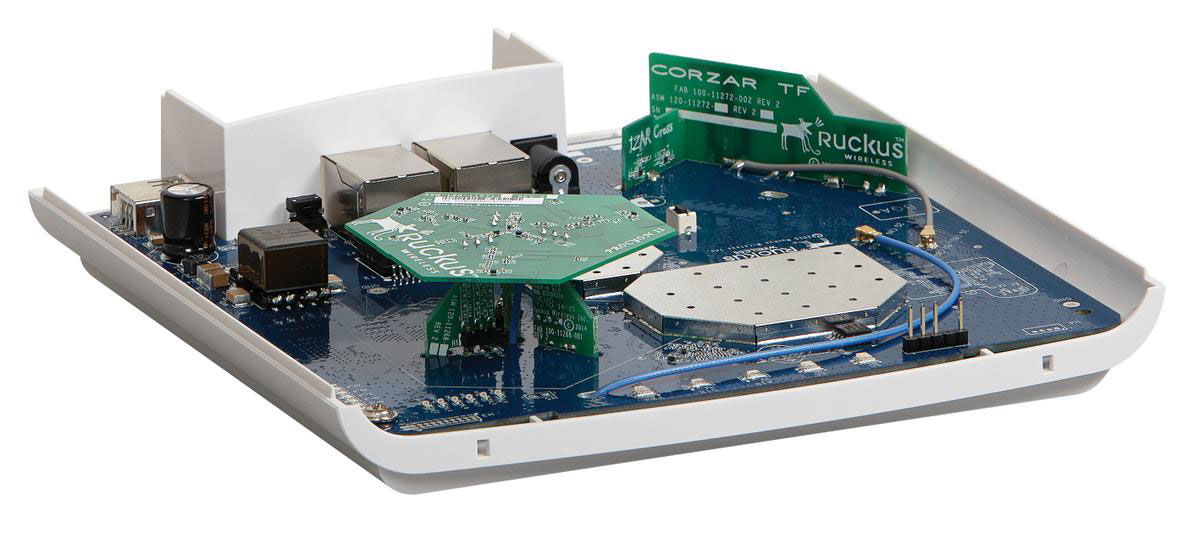

В итоге я нашел за полцены (35 000 рублей) новый, но распакованный роутер Ruckus ZoneFlex R510 Unleashed.

Домой я его ставить не стал, а поставил в компанию, чтобы испытать под нагрузкой.

Пришел в офис, выключил четыре микротИка, которые обеспечивали нашу компанию вайфаем и через 30 минут точка уже работала в продакшен среде, раздавая вайфай по 802.11ac с WPA3-Enterprise (802.1x EAP) авторизацией и распределением всех клиентов по WLAN.

Физически точку я разместил не по середине офиса, а положил ее на шкаф в одном из его концов, тем самым усложнив для нее задачу.

Тесты показали пинг 2-3мс и 200-300мб/c из любой точки офиса. Причем было понятно, что точка “ведет тебя”, и подстраивает сигнал за счет технологии beamfoarming.

Подробнее про Beamforming

Beamforming доступен и на других роутерах, но у Ruckus (как уверяет производитель) работает механизм BeamFlex+ использующий многолучевые диаграммы направленности антенны. Также точка поддерживает MU-MIMO что позволяет ей “вести” сразу много клиентов и для каждого индивидуально подбирать параметры приема и передачи сигнала.

Основные технические характеристики Ruckus r510:

· Связь:

· IEEE 802.11a/b/g/n/ac Wave 2

· 802.11n: 6.5 Mbps to 300Mbps (MCS0 to MCS15)

· 802.11a/g: 54, 48, 36, 24, 18, 12, 9 , 6Mbps

· 802.11b: 11, 5.5, 2 and 1 Mbps

· MIMO:2x2 SU-MIMO/2x2 MU-MIMO

· Скорость wifi:867 Мбит/с, поддержка до 512 клиентов

· Безопасность:· WPA-PSK, WPA-TKIP, WPA2 AES, WPA3, 802.11i, Dynamic PSK, WIPS/WIDS

· Аутентификация 802.1X, RADIUS,LDAP и ActiveDirectory

· Интерфейсы: 2 x 1 Gbps RJ45 с поддержкой PoE 802.3af, 11 x USB 2.0 для BLE и датчиков

· Радио часть: 4 x 3 dBi адаптивные антенны, обеспечивающие до 64 уникальных диаграмм направленности для каждого радиоканала, полное разнесение по поляризации во всех направлениях. Усиление при использовании технологии BeamFlex до 4 dB. Подавление помех до 10 dB. Чувствительность -103 dBm. Улучшенная пропускная способность за счет технологии ChannelFly

· Мощность и ширина канала:26 dBm @ 2.4 ГГц, 25 dBm @ 5 ГГц, 20/40/80 МГц

· Протоколы:IPv4, IPv6, dual-stack VLAN: 802.1Q, Port-based 802.1X L2TP 802.11e/WMM, Web, CLI (Telnet/SSH), SNMP v1, 2, 3

Дополнительно:

· WMM, Power Save, Tx Beamforming, LDPC, STBC, 802.11r/k/v

· Hotspot

· Hotspot 2.0

· Captive Portal

· WISPr

Внешне точка имеет спорный дизайн, но для такого технического шедевра это вообще не проблема, так как технические характеристики сводят данный субъективный недостаток к нулю.

Управлять точкой можно как через веб так и при помощи мобильного приложения. За счет облачного сервиса управлять точкой можно из любой части Интернет.

В интерфейсе управления все продумано до мелочей. Очень нравится, когда часто используемые настройки ты видишь сразу, а для более тонких настроек необходимо продвинуться вглубь интерфейса.

Сам по себе интерфейс очень шустрый, никаких подвисаний, все очень быстро можно настроить без лишних перезагрузок устройства.

Что особенно понравилось.

Можно создать политики безопасности и политики распознования типов трафика и применять их для определенных типов клиентов или сетей.

У точки обширные возможности по созданию гостевых сетей с captive portal. Оператор может генерировать одноразовые (с ограничением по времени) гостевые пароли и отправлять их по sms или email. Думаю, подобный функционал чаще всего используется в гостиницах.

Очень порадовали настройки безопасности. Точка может определять MAC-spoofing, обнаруживать поддельный DHCP сервис, обнаруживать SSID-spoofing и присылать об всех событиях безопасности уведомления на email или в мобильное приложение.

Также есть инструменты диагностики беспроводного соединения для клиентов. Точка в виде диаграмм показывает все этапы создания соединения и можно легко понять, почему клиент испытывает трудности с подключением.

С интерфейса одной точки можно управлять другими точками из одной сети, также в последних прошивках поддерживается управление коммутаторами Ruckus.

Надо отметить, что точка поддерживает официльные протоколы бесшовного роуминга 802.11r/k/v и сама может быть контроллером, когда в сети несколько точек. Причем при выходе из строя одной точки, которая была контроллером, ее роль на себя берет другая и так до последней “живой” точки.

P.S!

Сначала мне было как-то не по себе, что я не знал про данные точки доступа. Ведь я постоянно стараюсь знать все о самых эффективных решениях в ИТ.

Но как оказывается, большинство моих знакомых ИТ профессионалов слышат про них в первые, когда я начинаю рассказывать свой опыт общения с данными девайсами.

Вот так!

Спасибо!

Всем добра!